Mặc định, Jitsi cho phép bất cứ ai cũng có thể sử dụng. Vậy nếu bạn là một tổ chức, một doanh nghiệp đang muốn triển khai Jitsi cho nội bộ nhân viên công ty, làm sao để giới hạn chỉ cho phép nhân viên trong công ty được phép sử dụng. Trong bài viết này, mình sẽ hướng dẫn các bạn tích hợp công cụ Jitsi với hệ thống quản trị tài khoản LDAP.

1. Cấu hình đề nghị

Để triển khai giải pháp Jitsi, LDAP nhanh nhất, mình sẽ đăng ký 2 Cloud VPS tại Onet với cấu hình SSD Cloud VPS B.

Cấu hình cụ thể như sau:

- Hệ điều hành: CentOS 7

- CPU: 2 Core

- RAM: 2 GB

- DISK: 25 GB

- Network: 2 interface

- Dải phép kết nối qua internet (ETH0)

- Dải phục vụ các kết nối nội bộ (ETH1)

2. Chuẩn bị

Về Jitsi, mình sẽ sử dụng Template Jitsi do Onet cung cấp để triển khai công cụ Jitsi.

Các bạn có thể tham khảo tại đây

Ngoài ra, nếu bạn muốn triển khai thủ công, các bạn có thể tham khảo:

Về LDAP, mình sẽ triển khai theo LDAP theo tài liệu:

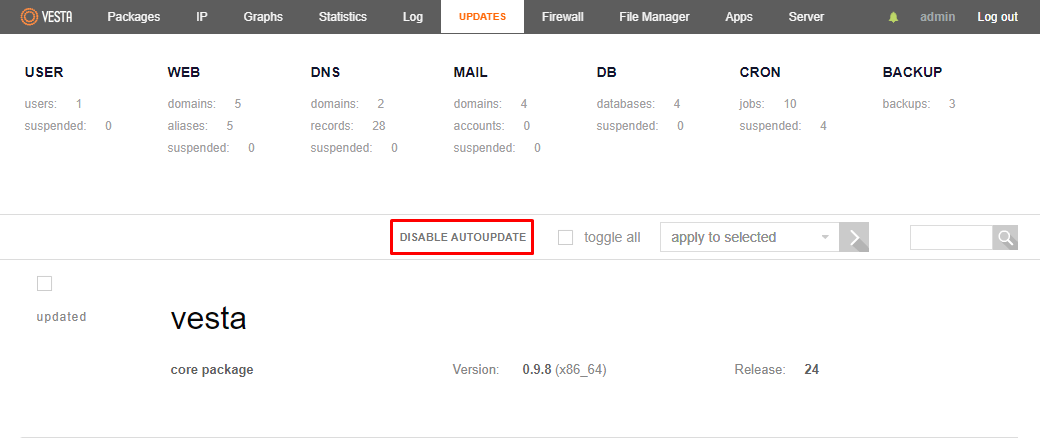

Kết quả

Mô hình kết nối

3. Tích hợp Jitsi LDAP

Lưu ý:

- Truy cập Cloud VPS chứa dịch vụ Jitsi (jitsi.workfromhome.vn)

Để kích hoạt phương thức xác thực LDAP trên Jitsi, chúng ta sẽ cần 2 gói (prosody-modules, lua-ldap)

apt-get install prosody-modules lua-ldapSau khi cấu hình hệ thống LDAP xong, chúng ta sẽ có các thông tin như sau:

LDAP URL: 10.10.10.13 PORT: 389 BIND DN: cn=Manager,dc=workfromhome,dc=vn BIND PASSWORD: Oneta@123Để cấu hình LDAP Module, truy cập chỉnh sửa File /etc/prosody/conf.avail/ldap.cfg.lua

authentication = 'ldap2' ldap = { hostname = '10.10.10.13', bind_dn = 'cn=Manager,dc=workfromhome,dc=vn', bind_password = 'Oneta@123', use_tls = false, user = { usernamefield = 'cn', basedn = 'ou=people,dc=workfromhome,dc=vn', filter = '(objectClass=*)', }, }Kết quả

root@rdtest-jitsi:~# cat /etc/prosody/conf.avail/ldap.cfg.lua authentication = 'ldap2' ldap = { hostname = '10.10.10.13', bind_dn = 'cn=Manager,dc=workfromhome,dc=vn', bind_password = 'Oneta@123', use_tls = false, user = { usernamefield = 'cn', basedn = 'ou=people,dc=workfromhome,dc=vn', filter = '(objectClass=*)', }, }Tạo đường dẫn tới thư mục config Jitsi

ln -sf /etc/prosody/conf.avail/ldap.cfg.lua /etc/prosody/conf.d/Thêm cấu hình sau vào cuối File /etc/prosody/prosody.cfg.lua (trước giá trị Include) để cho phép Jitsi có thể kết nối tới LDAP thường hoặc LDAP + TLS

consider_bosh_secure = trueKết quả

Để hoàn tất việc cấu hình Xác thực LDAP trên Jitsi, chỉnh sửa File /etc/prosody/conf.avail/jitsi.workfromhome.vn.cfg.lua, thay đổi phương thức xác thực thành LDAP

authentication = "ldap2"Kết quả

Cuối cùng khởi động lại dịch vụ Jitsi

service prosody restartTới đây bạn đã cấu hình tích hợp Jitsi LDAP thành công

4. Khởi tạo tài khoản LDAP Jitsi

Sau khi bạn tích hợp thành công Jitsi LDAP, bạn cần khởi tạo tài khoản người dùng trên LDAP để họ có thể sử dụng công cụ Jitsi, cũng như các hệ thống khác đang sử dụng LDAP (VD: Moodle, Pfsense, Redmine hay các cộng cụ trong bộ sản phẩm Work From Home do Onet cung cấp)

4.1. Truy cập hệ thống LDAP khởi tạo tài khoản

Truy cập https://ldap.workfromhome.vn/. Đăng nhập với tài khoản

Login DN: cn=Manager,dc=workfromhome,dc=vn Password: Oneta@123Kết quả

Để khởi tạo tài khoản, chọn ‘People’ > ‘Create a child entry’

Tại giao diện khởi tạo đối tượng LDAP, chọn Default

Kéo thanh Object Classes > Chọn person > Chọn Proceed

Tại màn tạo mới Object:

- Tại trường RDN: Chọn CN

- Tại trường CN nhập tên người dùng: thanhnb

- Tại trường SN nhập tên người dùng: thanhnb

- Tại trường Password nhập mật khẩu: Thanh123

- Chọn Create Object để hoàn thành thao tác

Chọn Commit để khởi tạo tài khoản

Kết quả

4.2. Đăng nhập Jitsi với tài khoản LDAP

Truy cập https://jitsi.workfromhome.vn/, thao tác:

- Tại thanh Start a new meeting nhập WorkFromHome.

- Chọn GO để bắt đầu cuộc họp

Tại giao diện Password require, nhập thông tin tài khoản LDAP:

- [email protected]: thanhnb

- user password: Thanh123

- Chọn GO để đăng nhập

Kết quả

Tới đây đã kết thúc bài hướng dẫn tích hợp Jitsi với LDAP được thực hiện bởi Onet. Chúc các bạn thành công

Nguồn

https://github.com/jitsi/jicofo#secure-domain